NESABAMEDIA.COM – Mengandalkan metode sederhana yang telah terbukti berhasil berkali-kali, pelaku peretasan telah menyebarkan malware baru-baru ini secara masif, dengan menggunakan tema Windows 11 untuk memikat calon korban agar mengaktifkan kode berbahaya yang ditempatkan di dalam dokumen Microsoft Word.

Peneliti keamanan percaya bahwa pelaku di balik tindakan tersebut mungkin adalah kelompok kejahatan dunia maya FIN7, juga dikenal sebagai Carbanak dan Navigator, yang berspesialisasi dalam mencuri data kartu pembayaran pengguna .

Metode Trial and Error

Para peretas itu mengambil keuntungan dari desas-desus yang muncul seputar detail pengembangan Microsoft dari rilis Windows 11, yang dimulai pada awal Juni.

Penjahat dunia maya menyusupi dokumen Microsoft Word dengan kode macro yang pada dasarnya merupakan kode untuk mengunduh backdoor JavaScript yang memungkinkan penyerang mengirimkan muatan apa pun yang mereka inginkan.

Para peneliti di perusahaan keamanan siber Anomali menganalisis enam dokumen tersebut dan mengatakan bahwa backdoor yang dikirimkan tampaknya merupakan variasi dari muatan yang biasa digunakan oleh grup FIN7 setidaknya sejak 2018.

Nama-nama yang digunakan dalam tindakan peretasan itu tampaknya menunjukkan bahwa aktivitas tersebut mungkin terjadi antara akhir Juni dan akhir Juli, periode ketika berita tentang Windows 11 mulai muncul.

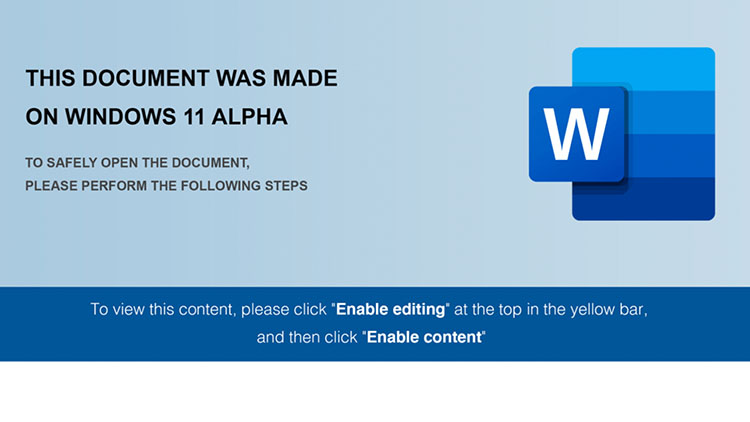

Tidak jelas bagaimana file berbahaya itu dikirim, tetapi biasanya dilakukan lewat email phising. Membuka dokumen akan menampilkan Windows 11 dengan teks yang dirancang untuk mengelabui calon korban agar mengaktifkan konten makro.

Klaim bahwa dokumen dibuat dengan Windows 11 mungkin membuat beberapa pengguna percaya bahwa ada masalah kompatibilitas yang mencegah mereka mengakses konten dan mengikuti petunjuk yang sebenarnya adalah perintah untuk mengunduh malware. Jika hal itu dilakukan, mereka justru mengaktifkan dan menjalankan macro VBA berbahaya yang ditanam oleh pelaku di dalam dokumen.

Kode tersebut sengaja dikaburkan sedemikian rupa untuk menghalangi para analisis dalam menginvestigasi, tetapi ada cara untuk membersihkannya dan hanya menyisakan kode string yang merujuk pada backdoor yang ditanam.

Peneliti anomali menemukan bahwa VBScript yang disisipkan itu bergantung pada beberapa kode yang tersembunyi di dalam dokumen terkait, untuk melakukan pengecekan dan pemindaian di komputer yang terinfeksi, dalam hal ini adalah bahasa.

Mendeteksi bahasa tertentu (Rusia, Ukraina, Moldova, Sorbia, Slovakia, Slovenia, Estonia, Serbia) akan menghentikan aktivitas jahat dan menghapus tabel dengan nilai yang disandikan. Kode tersebut juga mencari domain CLEARMIND, yang menurut peneliti Anomali tampaknya merujuk ke penyedia point-of-sale (PoS).

Pemindaian lain yang dibuat oleh kode itu meliputi:

- Preferensi bahasa Registry untuk Rusia

- Mesin virtual – VMWare, VirtualBox, innotek, QEMU, Oracle, Hyper dan Parallels (jika VM terdeteksi, skrip dimatikan)

- Memori yang tersedia (berhenti jika kurang dari 4GB)

- RootDSE melalui LDAP

Indikasi FIN7 Di Balik Serangan

JavaScript yang digunakan sangat dikaburkan dan jika bisa membersihkannya akan bisa mengungkap backdoor yang menyerupai backdoor lain yang terhubung ke kelompok kejahatan dunia maya FIN7.

Ada keyakinan yang cukup kuat, yang didasarkan pada faktor-faktor berikut:

- Penargetan penyedia POS (Point of Sale) sejalan dengan aktivitas FIN7 sebelumnya

- Penggunaan file decoy doc dengan macro VBA juga sejalan dengan aktivitas FIN7 sebelumnya

- FIN7 telah menggunakan backdoor Javascript secara historis

- Infeksi berhenti setelah mendeteksi bahasa Rusia, Ukraina, atau beberapa bahasa Eropa Timur lainnya

- Dokumen yang dilindungi kata sandi

- Penandaan yang khas dari file Javascript “group=doc700&rt=0&secret=7Gjuyf39Tut383w&time=120000&uid=” mengikuti pola yang mirip dengan kampanye FIN7 sebelumnya

- FIN7 telah ada setidaknya sejak 2013 tetapi menjadi dikenal dalam skala yang lebih besar sejak 2015. Beberapa anggotanya ditangkap dan dijatuhi hukuman tetapi serangan dan malware terus dikaitkan dengan grup tersebut bahkan setelah 2018 ketika beberapa anggotanya ditangkap.

Para peretas itu fokus mencuri data kartu pembayaran milik pelanggan dari berbagai bisnis. Aktivitas mereka di Amerika Serikat menyebabkan kerugian di atas $1 miliar karena mencuri lebih dari 20 juta catatan kartu yang diproses oleh lebih dari 6.500 terminal POS di sekitar 3.600 lokasi bisnis terpisah. Di antara perusahaan yang diserang FIN7 adalah Chipotle Mexican Grill, Chili’s, Arby’s, Red Robin, dan Jason’s Deli.

Download berbagai jenis aplikasi terbaru, mulai dari aplikasi windows, android, driver dan sistem operasi secara gratis hanya di Nesabamedia.com: